Заканите за индустриската сајбер-безбедност стануваат се почести, сложени и креативни. Во 2020 година, неверојатни 90 проценти од компаниите во производствените, енергетските и комуналните услуги, здравството и транспортниот сектор претрпеа напад на компјутерските системи што ги управуваат нивните операции. Меѓу трите најнападнати индустрии е енергетскиот сектор, открива осигурителната компанија Hiscox.

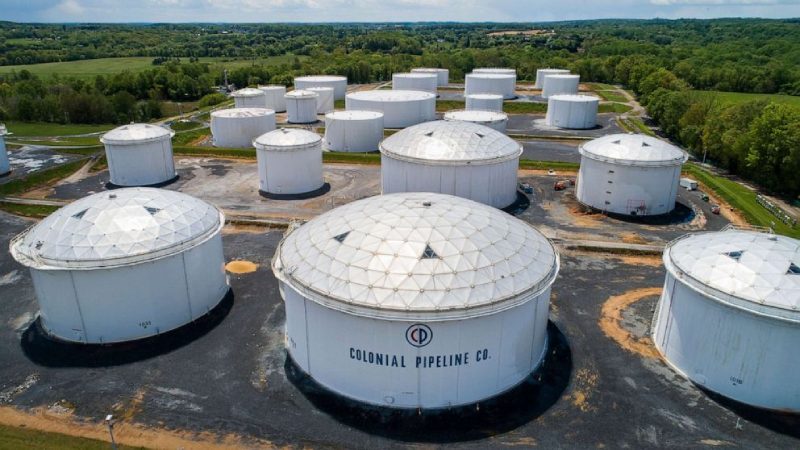

Colonial Pipeline како пример

По серијата напади од висок профил кои го нарушија снабдувањето со енергија, алармот заѕвони во енергетските компании. Минатогодишниот напад на Colonial Pipeline, по кој најголемиот гасовод во САД беше привремено затворен, а источниот брег накратко остана без нафтени деривати, е само најпознатиот пример.

ИТ околините се соочуваат со закани за безбедноста на информациите и активни напади со децении, додека индустриските контролни системи традиционално се чуваат во безбедни силоси, физички одвоени од ИТ мрежите. Оваа слика сега се менува.

Оперативната технологија се повеќе се поврзува со ИТ мрежите и индустрискиот Интернет на нештата, дозволувајќи им на сајбер криминалците да навлезат и да ги контролираат оперативните технологии преку ИТ мрежите.

Фреквенцијата и последиците од индустриските сајбер напади ќе станат посериозни во наредните години. Досега парите беа главниот мотив за сајбер-криминалците, но и овде работите брзо се менуваат. Консултантската компанија „Gartner“ предвидува дека до средината на деценијата можеме да ги очекуваме првите големи сајбер напади врз индустриските контролни системи со цел директно да се загрозат човечки животи.

Компаниите немаат поим

Најголемиот предизвик на сајбер безбедноста со кој се соочува енергетскиот сектор денес е тоа што многу компании дури и не знаат од каде доаѓа најголемата закана. Според „Gartner“, 60 отсто од организациите не се свесни каде нивните технологии се најранливи.

Трката со времето започнува; енергетските компании треба да ја закрпат својата одбрана пред нивните дупки да бидат откриени од хакери. Редовните процеси на активно откривање на ранливост повеќе не се доволни, предупредува Тронд Солберг, директор на компанијата за сајбер безбедност DNV. Ова мора да се прави постојано за да се обезбеди отпорност на нови вектори на напад.

Главен пример е појавата на Log4Shell во декември, кога беше откриена претходно неоткриена ранливост во алатка што се користи во облачните сервери и деловниот софтвер ширум светот.

Холистички пристап

За само неколку часа, се покажа дека Log4Shell може да направи голема штета бидејќи не бара никаква автентикација или посебни привилегии. Тимовите за сајбер безбедност „закрпија“ дупки и ги заштитија ИТ системите. Но, останува фактот дека индустриските системи покажаа колку се ранливи.

Потребна е добро избалансирана мешавина на експертиза за да се изгради ефикасна одбрана од новите ризици во енергетскиот сектор. А најголемиот напредок, смета Солберг, ќе го постигнат компаниите со холистички поглед на безбедноста на нивните ИТ и оперативни технолошки системи, наместо индивидуално да ги третираат поединечните делови.